6. Sieci komputerowe

Typy sieci

Najczęściej spotykany rodzaj sieci w firmach. Sieci te składają się z kilku do kilkudziesięciu komputerów spiętych ze sobą w konfigurację magistralową, opartą na kanale przewodowym w postaci np. kabla koncentrycznego, lub w gwiazdę (jest to gwiazda logiczna, jednakże fizycznie widziana jest, jako szyna-magistrala), jeśli „medium” jest światłowód lub skrętka. Jeżeli użyto topologii gwiazdy, to maksymalna odległość (w zależności od rodzaju huba i kart sieciowych) pomiędzy serwerem a stacjami roboczymi wynosi około 100 metrów. Jeżeli natomiast użyto kabla koncentrycznego, to „gałąź” sieci może mieć 180-300 (cienki), 500-1000 (gruby) metrów w zależności od użytej karty sieciowej. Stacje robocze umieszczane są w odległości od 1 do 3 metrów (kabla) od siebie. Jeśli zostanie osiągnięta maksymalna długość kabla, można zastosować repeater (wzmacniacz - maksymalnie 4 na jednej „gałęzi”), bridge (most) lub router (rozgałęźnik). Ponieważ sieci lokalne są ograniczane przez obszar, liczbę współpracujących komputerów, ich typ, przepustowość sieci, szybkość pracy, wprowadzono pojęcie i rozwiązania Extended LAN. Idea ta oparta jest na połączeniu kilku różnych sieci lokalnych ze sobą niezależnie od standardu, w jakim pracują, w sposób rozszerzający możliwości każdej z nich.

Sieć WAN

Przykładem tego typu sieci mogą być sieci ISDN (Integrated Services Digital Network) - sieć cyfrowa z integracją usług. Sieci tego typu powstały w Europie Zachodniej (Francja, Niemcy), w Australii, Japonii, Stanach Zjednoczonych. ISDN wykorzystuje łącza telefoniczne, istniejące okablowanie sieciowe. Sieć ta daje możliwość transmisji pięciokrotnie szybszej niż przy użyciu modemu. Nie można także zapomnieć o sieci NASK (Naukowa i Akademicka Sieć Komputerowa) i najbardziej chyba znanej sieci WAN, którą jest Internet. Sieci rozległe są aktualnie tworzone i bardzo szybko rozwijają się. Na świecie powstaje wiele sieci rozległych, zarządzanych i wykorzystywanych przez wielkie korporacje przemysłowe, banki, uczelnie. Polskie, wybrane sieci uczelniane (CAN)

Kabel koncentryczny

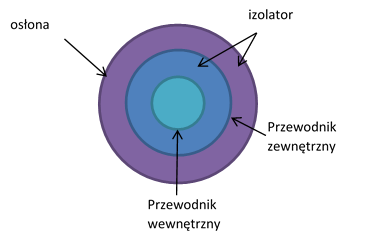

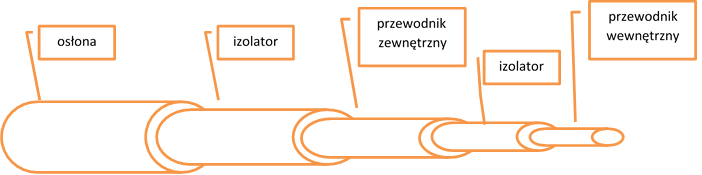

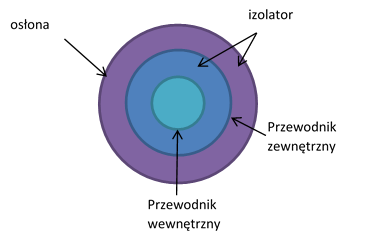

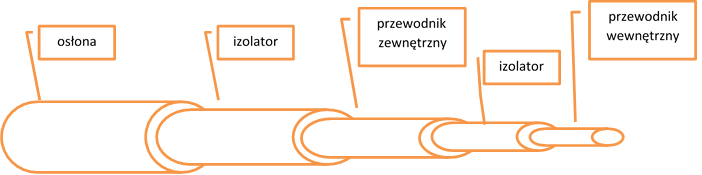

Kabel koncentryczny, często nazywany „koncentrykiem”, składa się z dwóch koncentrycznych, (czyli współosiowych) przewodów. Kabel ten jest dosłownie współosiowy, gdyż przewody dzielą wspólną oś. Najczęściej spotykany rodzaj kabla koncentrycznego składa się z pojedynczego przewodu miedzianego, znajdującego się w materiale izolacyjnym. Izolator (lub inaczej dielektryk) jest okolony innym cylindrycznie biegnącym przewodnikiem, którym może być przewód lity lub pleciony, otoczony z kolei następną warstwą izolacyjną. Całość osłonięta jest koszulką ochronną z polichlorku winylu (PCW) lub teflonu.

Mimo że kable koncentryczne wyglądają podobnie, mogą charakteryzować się różnymi stopniami impedancji. Oporność ta mierzona jest za pomocą skali RG (ang. Radio G rade). Na przykład, specyfikacja 10Base-2 Ethernet używa kabla RG-58, którego oporność wynosi 50 omów dla kabla o średnicy l centymetra. W specyfikacji warstwy fizycznej 10Base-2 przekłada się to na szybkość przesyłania rzędu 10 Mbps dla odległości do 185 metrów. Zalety kabla koncentrycznego Potrafi obsługiwać komunikację w pasmach o dużej szerokości bez potrzeby instalowania wzmacniaków. Kabel koncentryczny był pierwotnym nośnikiem sieci Ethernet. Wady kabla koncentrycznego Kabel koncentryczny jest dość wrażliwą strukturą. Nie znosi ostrych zakrętów ani nawet łagodnie przykładanej siły gniotącej. Jego struktura łatwo ulega uszkodzeniu, co powoduje bezpośrednie pogorszenie transmisji sygnału. Dodatkowymi czynnikami zniechęcającymi do stosowania kabli koncentrycznych są ich koszt i rozmiar. Okablowanie koncentryczne jest droższe aniżeli skrętka dwużyłowa ze względu na jego bardziej złożoną budowę. Każdy koncentryk ma co najmniej 1 cm średnicy. W związku z tym, zużywa on olbrzymią ilość miejsca w kanałach i torowiskach kablowych, którymi prowadzone są przewody. Niewielka nawet koncentracja urządzeń przyłączonych za pomocą kabli koncentrycznych zużywa całe miejsce, którym przewody mogą być prowadzone.

Skrętka dwużyłowa

Okablowanie skrętką dwużyłowa, od dawna używane do obsługi połączeń głosowych, stało się standardową technologią używaną w sieciach LAN. Skrętka dwużyłowa składa się z dwóch dość cienkich przewodów o średnicy od 4 do 9 mm każdy. Przewody pokryte są cienką warstwą polichlorku winylu (PCW) i splecione razem. Skręcenie przewodów razem równoważy promieniowanie, na jakie wystawiony jest każdy z dwóch przewodów znosząc w ten sposób zakłócenia elektromagnetyczne, które inaczej przedostawałyby się do przewodnika miedzianego. Dostępne są różne rodzaje, rozmiary i kształty skrętki dwużyłowej, począwszy od „jednoparowego”, (czyli dwużyłowego) kabla telefonicznego aż do 600-parowych (1200 żyłowych) kabli dalekosiężnych. Niektóre z tych rozmaitości, takie na przykład jak powiązanie par przewodów razem, służą zwiększaniu pojemności kabla. Inne z kolei mają na celu zwiększenie jego przepustowości (wydajności). Niektórymi z wariantów zwiększających wydajność są:

Zalety skrętki

Do zalet można zaliczyć przede wszystkim dużą prędkość transmisji (do 1000 Mb/s), łatwe diagnozowanie uszkodzeń oraz odporność sieci na poważne awarie (przerwanie kabla unieruchamia najczęściej tylko jeden komputer).

Wady skrętki

Wada skrętki to mniejsza długość kabla łączącego najodleglejsze maszyny pracujące w sieci, niż jest to możliwe w innych mediach stosowanych w Ethernecie. Nieekranowanej skrętki nie należy ponadto stosować w miejscach występowania dużych zakłóceń elektromagnetycznych. Kabel ten ma także bardzo niską odporność na uszkodzenia mechaniczne.

Kategorie skrętki:

Ekranowana skrętka dwużyłowa

Ekranowana skrętka dwużyłowa (ang. STP - shielded twisted pair) ma dodatkową warstwę folii lub metalowego przewodu oplatającego przewody. Taki ekran osłonowy znajduje się bezpośrednio pod powierzchnią koszulki kabla. Powodem wprowadzenia ekranowania była potrzeba użycia skrętek dwużyłowych w środowiskach podatnych na zakłócenia elektromagnetyczne i zakłócenia częstotliwościami radiowymi.

Nieekranowana skrętka dwużyłowa Również skrętka dwużyłowa nazywana UTP (ang. Unshielded Twisted Pair) dostępna jest w wielu wersjach różniących się formą, rozmiarem oraz jakością. Rozmiarem standardowym okablowania sieci LAN jest kabel czteroparowy, czyli ośmiożyłowy. Przewody ośmiożyłowej skrętki nieekranowanej podzielone są na cztery grupy po dwa przewody. Każda para składa się z przewodu dodatniego i ujemnego. Przewody nazywane są też wyprowadzeniami. Wyprowadzenia wykorzystuje się parami. Na przykład, jedna para wyprowadzeń obsługuje tylko wysyłanie, a inna tylko odbieranie sygnałów. Pozostałe wyprowadzenia w większości sieci lokalnych nie są używane.

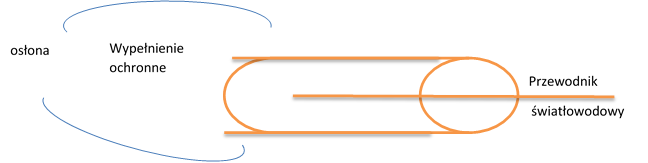

Kabel światłowodowy

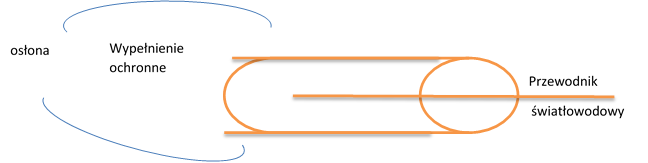

Do łączenia sieci komputerowych używa się również giętkich włókien szklanych, przez które dane są przesyłane z wykorzystaniem światła. Cienkie włókna szklane zamykane są w plastikowe osłony, co umożliwia ich zginanie nie powodując łamania. Nadajnik na jednym końcu światłowodu wyposażony jest w diodę świecącą lub laser, które służą do generowania impulsów świetlnych przesyłanych włóknem szklanym. Odbiornik na drugim końcu używa światłoczułego tranzystora do wykrywania tych impulsów.

Zalety kabla światłowodu

TCP - Transmission Control Protocol

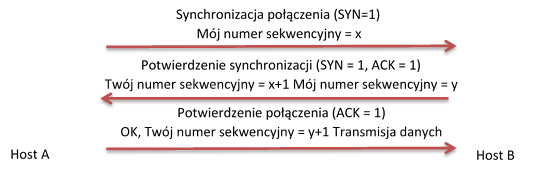

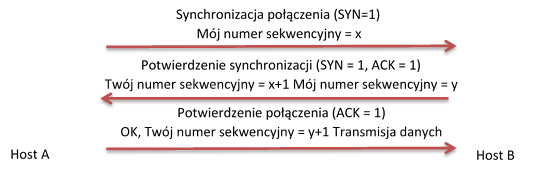

Aplikacje, dla których istotne jest, żeby dane niezawodnie dotarły do celu, wykorzystują protokół TCP. Zapewnia on prawidłowe przesyłanie danych we właściwej kolejności. Nie zastępuje on protokołu IP, lecz wykorzystuje jego właściwości do nadawania i odbioru. TCP jest niezawodnym protokołem transmisyjnym, zorientowanym połączeniowo. Komputer po upływie określonego czasu wysyła dane ponownie aż do chwili, gdy otrzyma od odbiorcy potwierdzenie, że zostały poprawnie odebrane. Jednostka czasu, którą posługują się we wzajemnej komunikacji moduły TCP, nosi nazwę segmentu. Każdy segment zawiera przy tym automatycznie sumę kontrolną, która podlega weryfikacji po stronie odbiorcy. W ten sposób sprawdza się, czy dane zostały odebrane poprawnie. TCP jest zorientowany na połączenia. Protokół tworzy zatem połączenie logiczne komputer-komputer. W tym celu wysyła przed rozpoczęciem właściwej transmisji danych użytecznych pewną ilość informacji kontrolnych, nazywanych handshake. Handshake wykorzystywany w TCP to 3-Way-Handshake, ponieważ w jego trakcie wymieniane są trzy bloki informacji. Nawiązywanie połączenia rozpoczyna się od tego, że oba komputery ustalają wartość początkową sekwencji numerycznej - Initial Sequence Number (ISN). Oba systemy TCP wymieniają między sobą i potwierdzają te wartości.

3-Way-Handshake

Nawiązywanie połączenia za pomocą 3-Way-Handshake można przedstawić w postaci diagramu. Za pomocą odpowiedniego polecenia, połączenie przechodzi w tryb Listen, w którym można nawiązać kontakt z innym systemem TCP.

Jeżeli system znajduje się w trybie Listen, czeka na nadejście znaku SYN, aby odpowiedzieć kolejnym znakiem SYN, a następnie przejść w tryb SYN Received. Jeżeli znak SYN został wysłany, połączenie przechodzi w tryb SYN Send. System TCP pozostaje w tym trybie aż do otrzymania od drugiego systemu znaku SYN w odpowiedzi. Jeżeli nadejdzie pozytywna odpowiedź na ten znak SYN, system TCP przechodzi w tryb SYN Received. Po pozytywnym potwierdzeniu znaku SYN (ACK w odpowiedzi na SYN) nadajnik i odbiornik przechodzą w tryb Established - może się rozpocząć transmisja danych między obydwoma komputerami. Po przesłaniu wszystkich danych komputery biorące udział w komunikacji kontynuują procedurę 3-Way-Handshake. W celu zakończenia połączenia wymieniane są segmenty z bitem: No more data from sender.

UDP - User Datagram Protocol

Protokół UDP zapewnia protokołom wyższego rzędu zdefiniowaną usługę transmisji pakietów danych, zorientowanej transakcyjnie. Dysponuje minimalnymi mechanizmami transmisji danych i opiera się bezpośrednio na protokole IP. W przeciwieństwie do TCP nie gwarantuje kompleksowej kontroli skuteczności transmisji, a zatem nie ma pewności dostarczenia pakietu danych do odbiorcy, nie da się rozpoznać duplikatów, ani nie można zapewnić przekazu pakietów we właściwej kolejności. Mimo to jest wiele istotnych powodów stosowania UDP jako protokołu transportowego. Gdy trzeba przesłać niewiele danych, nakłady administracyjne na nawiązanie połączenia i zapewnienie prawidłowej transmisji mogą być większe od nakładów niezbędnych do ponownej transmisji wszystkich danych.

DNS - nazwy zamiast liczb

Wszystkie komputery w sieci TCP/IP identyfikowane są za pomocą jednoznacznego adresu IP. Jego postać liczbowa o długości 32 bitów jest skomplikowana i łatwo o błąd podczas wpisywania. Z tego powodu już w roku 1984 utworzono system nazw domen Domain Name System (DNS). To właśnie dzięki niemu można połączyć się z hostem, używając przynależnej nazwy domeny. DNS to rozproszona baza danych, której głównymi komponentami są serwery nazw. Zarządzają informacjami o odwzorowaniu, co polega na wzajemnym przyporządkowaniu adresów IP i nazw komputerów.

Gdy jeszcze nie było Internetu obecnej postaci, a ARPAnet łączył kilkaset komputerów, wszystkie informacje o hostach mieściły się w jednym pliku. Plik ten musiał się znajdować w każdym komputerze podłączonym do sieci ARPAnet; zawierał wszystkie informacje związane z odwzorowaniem. System nazw domen usunął podstawowe wady tablic nazw opartych na plikach:

Sieci podlegają stałym przemianom - przybywa nowych komputerów, mobilni użytkownicy logują się i wylogowują. Ręczna konfiguracja sieci wymagałaby nieprawdopodobnego nakładu pracy. Protokół DHCP (Dynamic Host Configuration Protocol) rozwiązuje ten problem poprzez dynamiczne przydzielanie adresów IP. W sieci opartej na protokole TCP/IP każdy komputer ma co najmniej jeden adres IP i jedną maskę podsieci; dzięki temu może się komunikować z innymi urządzeniami w sieci. Centralne przydzielanie adresów za pomocą wydzielonego komputera opłaca się już w małej sieci. Administrator uzyskuje w ten sposób kilka korzyści od razu. Konserwacja sieci wymaga mniej czasu, ponieważ odpadają manipulacje przy poszczególnych klientach. Konflikty adresów należą do przeszłości, ponieważ serwer DHCP steruje centralnie przydzielaniem adresów IP. Protokół DHCP opiera się na protokole BOOTP (Bootstrap Protocol), jednak w stosunku do niego zawiera wiele ulepszeń. Niewątpliwie najbardziej interesującym jest dynamiczne przydzielanie adresów IP. Serwer DHCP korzysta przy tym z predefiniowanego obszaru adresowego i przydziela kolejnym klientom, które o to występują, adres IP na określony czas (lease). W czasie trwania okresu lease klient DHCP nie występuje do serwera DHCP podczas startu systemu o nowy adres, a jedynie żąda potwierdzenia istniejącego stanu lease. Protokół DHCP minimalizuje również możliwe źródła błędów. Na życzenie podaje, oprócz adresu IP, również inne parametry, jak choćby standardowa brama, czy adresy serwerów nazw. Specyfikacja techniczna protokołu DHCP zawarta jest w RFC 2131.

Poczta elektroniczna

Mimo nowych możliwości jakie dają komunikatory, e-mail ciągle zyskuje na popularności i znaczeniu. Z badań rynku przeprowadzonych przez IDC wynika, że w roku 2005 można się spodziewać 36 miliardów e-maili dziennie! W roku 2000 w użyciu było około 505 milionów skrzynek poczty elektronicznej, w roku 2005 tą formą komunikacji ma się już posługiwać ok. 1,2 mld użytkowników.

Wszystko zaczęło się w roku 1971 w sposób, który trudno byłoby nazwać spektakularnym. Technik w BBN, Ray Tomlinson, przesłał e-mail między dwoma komputerami, które były połączone w sieci ARPAnet. Poszukując rzadko używanego znaku dla wyróżnienia poczty elektronicznej odkrył @ i w ten sposób ustanowił symbol nowej epoki. Kolejnym krokiem milowym w historii poczty elektronicznej było opracowane w roku 1981 przez Erica Allmana oprogramowanie Sendmail. Umożliwiło ono po raz pierwszy wysyłanie za pomocą programu pocztowego wiadomości jednocześnie do wielu sieci. Dzisiejszy sukces e-maila był nie do przewidzenia w roku 1971 i wynalazek Thomlinsona zasłużył sobie tylko na kilka wzmianek w prasie. Dziś nie sposób wyobrazić sobie życia bez poczty elektronicznej, a dla wielu ludzi jest ona wręcz warunkiem funkcjonowania. Poczta elektroniczna opiera się na trzech protokołach - SMTP do wysyłania oraz POP i IMAP do odbioru. Specyfikację każdego protokołu opisano w jednym lub kilku dokumentach RFC.

Zapory ogniowe

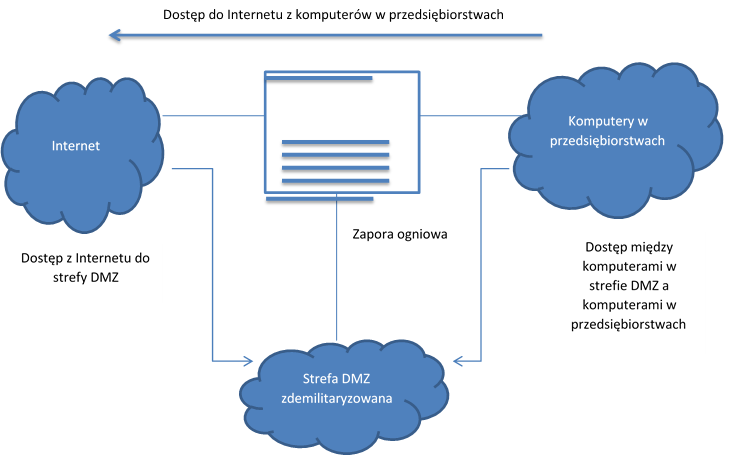

Bezpieczeństwo to zagadnienie istotne zarówno dla firm jak i dla indywidualnych użytkowników. Internet to znakomite narzędzie zarówno do dystrybucji informacji o sobie jak i otrzymywaniu ich od innych, jednak z wszelkimi dobrodziejstwami globalnej sieci związana jest również pokaźna liczba zagrożeń. Przestępstwa komputerowe takie jak kradzież informacji czy celowe niszczenie danych to tylko niektóre z nich. Najlepszym sposobem uniknięcia takiego biegu wydarzeń jest podjęcie działań prewencyjnych związanych z pozbawieniem możliwości uzyskania dostępu przez sieć do maszyny. To pole zastosowań dla firewalli (ścian ogniowych, zapór ogniowych).

Metody ataków

Ogólnie metody włamań można podzielić na:

Są to ataki, których najczęstszą formą są zakłócenia stabilnej pracy. Przejmowanie kontroli nad systemami odbywa się z zewnątrz sieci lokalnej, na przykład z Internetu. Można w tym celu wykorzystać lukę w systemie zabezpieczeń, błąd serwisu sieciowego lub po prostu słaby poziom zabezpieczeń firmy. Do najczęstszych tego typu ataków należą: Ataki na poszczególne komputery, bądź serwer główny - to jeden z najczęstszych typów ataków. Konsekwencjami są zwykle przerwy w pracy sieci lokalnej, uszkodzenie poszczególnych (bądź wszystkich) końcówek serwera, a co za tym idzie, całej sieci; co powoduje wielogodzinne przerwy w pracy.

Ataki na serwer http - to ataki, których efektem jest utrata danych witryny internetowej lub uzupełnienie jej treściami kompromitującymi firmę. Do ataków z zewnątrz sieci hakerzy często wykorzystują metodę zwaną Denial of Service - DoS. Jest to atak mający na celu zablokowanie konkretnego serwisu sieciowego (na przykład strony WWW) lub zawieszenie komputera. Możliwe jest przesterowanie ataków DoS do bardziej skomplikowanych metod, co może doprowadzić nawet do awarii całej sieci. Niejednokrotnie hakerzy, którzy włamują się do systemów za pomocą tzw. techniki spoofingu lub redyrekcji, ukrywają swój prawdziwy adres internetowy, więc ich zlokalizowanie często staje się niemożliwe. Anonimowość ułatwia więc zdecydowanie atakowanie systemów metodą DoS, co powoduje uniemożliwienie wykonania przez serwer jakiejkolwiek usługi.

Spoofing (maskarada) Metoda ta stosowana jest zwykle przez doświadczonych i wyrafinowanych włamywaczy. Polega na podszyciu się włamywacza pod jednego z użytkowników systemu, który posiada własny numer IP (numer identyfikujący użytkownika). Technika ta ma na celu omijanie wszelkich zabezpieczeń, jakie zastosował administrator w sieci wewnętrznej. Jest bardzo skuteczna nawet, gdy bywa wykorzystywana przeciwko markowym firewallom, switchom i ruterom. Dzięki niej możliwe jest "udawanie" dowolnego użytkownika, a co za tym idzie „podszywanie” się i wysyłanie sfałszowanych informacji. Ze swego komputera haker może dokonać przekierowania źródłowego adresu IP i "podszyć się" pod komputer sieciowy. Robi to po to, by określić jego bezpośrednią drogę do miejsca przeznaczenia oraz trasę powrotną. W ten sposób może przechwytywać lub modyfikować transmisje bez zliczania pakietów przeznaczonych dla komputera głównego. W przeciwieństwie do ataków polegających na rozsynchronizowaniu, „podszywanie się” pod adresy IP jest trudne do wykrycia. Jeśli serwer internetowy ma możliwość monitorowania ruchu w sieci w zewnętrznym ruterze internetowym, to należy kontrolować przechodzące przez niego dane. Do sieci nie powinny być wpuszczane pakiety zawierające adresy komputera źródłowego i docelowego, które mieszczą się w obrębie lokalnej domeny. Najlepszą obroną przed podszywaniem się jest filtrowanie pakietów wchodzących przez ruter z Internetu i blokowanie tych, których dane wskazują na to, że powstały w obrębie lokalnej domeny.

Ataki z wnętrza sieci

Ataki z wnętrza sieci należą do jednych z groźniejszych. Włamanie następuje z wnętrza sieci lokalnej poprzez wykorzystanie konta jakiegoś użytkownika, czy też luki w zabezpieczeniach systemu autoryzacji użytkowników. Najczęściej włamania tego typu są udziałem pracowników firmy, a nie użytkowników komputerów spoza jej obrębu, gdyż dostęp do końcówki Sieci takiej osoby rzadko pozostaje zauważony.

Ataki pośrednie.

Hakerzy stosują tu dość wyrafinowane metody, czego najlepszym przykładem są konie trojańskie. To grupa ataków najtrudniejszych do wykrycia. „Podłożenie” konia trojańskiego otwierającego dostęp do całej sieci może odbyć się za pośrednictwem poczty elektronicznej czy też podczas ściągania programu, który pochodzi z niepewnego źródła. Użytkownik prawie nigdy nie jest świadom tego, że ściągając na przykład najnowszą wersję odtwarzacza plików mp3 faktycznie otwiera dostęp do swojego komputera, a potem całej Sieci osobom niepowołanym. Packet sniffing (podsłuchiwanie pakietów) Jest to metoda zdobywania systemu polegająca na przechwytywaniu przesyłanych przez sieć niezaszyfrowanych informacji. Można w ten sposób zdobyć hasło użytkownika i uzyskać dostęp do danego konta. Ataki polegające na "biernym węszeniu" stały się powszechne w Internecie. Stanowią one zazwyczaj wstęp do aktywnego przechwytywania cudzych plików. Aby rozpocząć tego rodzaju atak, haker musi zdobyć identyfikator i hasło legalnego użytkownika, a następnie zalogować się do Sieci. Kiedy wykona już te posunięcia, może bezkarnie podglądać i kopiować transmisje pakietów, zdobywając jednocześnie informacje o funkcjonowaniu danej sieci lokalnej.

Ataki korzystające z autoryzowanego dostępu

Są to ataki często stosowane przez osoby próbujące się włamać do sieci opartych na systemie operacyjnym, korzystającym z mechanizmu autoryzowanego dostępu (takim jak UNIX, VMS i Windows NT). Duże niebezpieczeństwo niesie ze sobą tworzenie plików zawierających nazwy serwerów, do których można uzyskać dostęp bez podawania hasła.

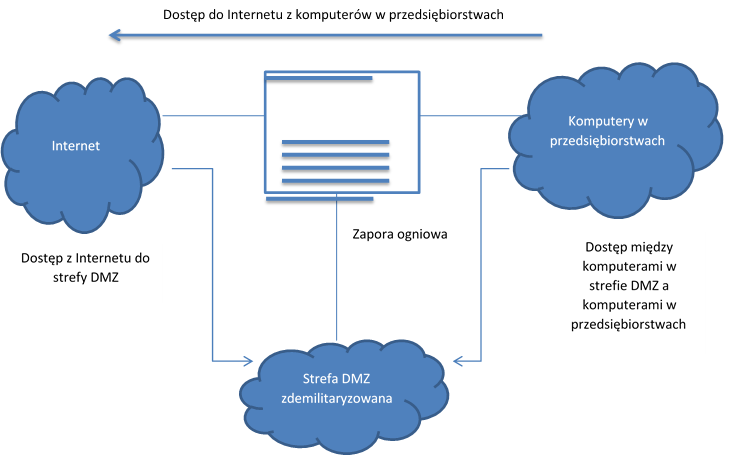

Zabezpieczenie za pomocą firewalla

Pojawił się problem zabezpieczenia prywatnych sieci przed nieautoryzowanym dostępem z zewnątrz. Administrator musi oddzielić lokalną sieć od internetowego chaosu, żeby dane nie dostały się w niepowołane ręce lub nie zostały zmienione.

Firewall może zabezpieczyć sieć przed nieuprawnionym dostępem z zewnątrz. Zakres dostępnych rozwiązań sięga od dodatkowego oprogramowania do specjalnych urządzeń, które służą tylko do tego celu.

Czym jest firewall?

Firewall składa się z pewnej liczby komponentów sieciowych (sprzętowych i programowych) w punkcie styku dwóch sieci. Zapewnia zachowanie reguł bezpieczeństwa między siecią prywatną, a niezabezpieczoną siecią publiczną, na przykład Internetem. Właśnie ta zapora decyduje, które z usług w sieci prywatnej dostępne są z zewnątrz i z jakich usług niezabezpieczonej sieci publicznej można korzystać z poziomu sieci prywatnej. Aby firewall był skuteczny, cały ruch danych między siecią prywatną a Internetem musi przechodzić przez niego. Firewall nie jest, jak router, bastion host czy inne urządzenie, częścią sieci. Jest jedynie komponentem logicznym, który oddziela sieć prywatną od publicznej. Bez firewalla każdy host w sieci prywatnej byłby całkowicie bezbronny wobec ataków z zewnątrz.

Funkcje firewalla Firewall spełnia wiele funkcji, których zakres może obejmować:

Kontrola jest prowadzona w stosunku do użytkowników zewnętrznych oraz tych pracowników firmy, którzy z pewnych przyczyn przebywają tymczasowo poza terenem organizacji i muszą korzystać z usług systemu. Niekiedy zezwala się także, aby pracownicy dokonywali zdalnych połączeń z systemem informatycznym organizacji za pośrednictwem sieci Internet, pracując na swoich komputerach domowych. Ściana ogniowa po zidentyfikowaniu użytkownika dokonuje uwierzytelnienia jego tożsamości, czyli sprawdzenia, czy jest tym, za kogo się podaje. Uwierzytelnienie może się odbywać zgodnie z wybraną metodą:

Ograniczanie usług odnosi się do blokowania serwerów funkcjonujących zarówno w sieci prywatnej, jak i w Internecie. Myśląc o bezpieczeństwie systemu informatycznego należy ograniczyć dostępność określonych usług dla użytkowników zewnętrznych. Również, ze względów bezpieczeństwa oraz w celu zmniejszenia kosztów, można zablokować pewne usługi dla pracowników lokalnych.

Kontrolowanie połączeń sieciowych

Kontrolowanie odbywa się w niższych warstwach modelu OSI i dzięki temu może być przezroczyste dla użytkowników i aplikacji. Następuje przechwytywanie pakietów danych i sprawdzanie czy rozpoznane połączenie sieciowe jest dozwolone. Ściana ogniowa akceptuje lub blokuje próby zainicjowania komunikacji sieciowej między określonymi komputerami. W dużych sieciach korporacyjnych często przyjmuje się konfigurację, w której komputery mogą prowadzić komunikację wyłącznie w środowisku sieci prywatnej.

Skanowanie serwisów sieciowych

Skanowanie serwisów sieciowych jest najczęściej prowadzone w stosunku do popularnych usług internetowych: WWW, FTP i poczty elektronicznej. Ściana ogniowa nadzoruje sposób i charakter wykorzystania tych usług, na podstawie pewnych przyjętych reguł ochrony oraz ustaleń organizacyjnych. Można na przykład określić, o której godzinie, w których dniach tygodnia i za pośrednictwem jakich komputerów pracownicy firmy mogą korzystać z zasobów odpowiednich serwerów WWW i FTP. W odniesieniu do poczty elektronicznej można wyobrazić sobie sytuację, w której firewall skanuje wszystkie nadchodzące i wychodzące przesyłki pocztowe oraz poddaje je określonej obróbce, np. usunięciu pewnych typów załączników, zmianie adresu nadawcy lub odbiorcy.

Wykrywanie i eliminowanie prób włamania do systemu

Wykrywanie i eliminowanie prób włamania do systemu jest jednym z najważniejszych zadań stawianych systemowi ściany ogniowej, od którego w dużej mierze zależy bezpieczeństwo całej organizacji. Firewall powinien być przygotowany do odparcia ataków typu „spoofing”, „source routing”, „source porting”, „SYN Flood”, „Ping of Death"” oraz wszystkich innych znanych technik stosowanych przez hakerów.

Zabezpieczenie przesyłanych informacji.

Ochrona danych przesyłanych w sieci publicznej sprowadza się do tworzenia wirtualnych sieci prywatnych. Jest to sieć logicznych kanałów transmisji danych, tworzonych na bazie sieci publicznej, otwieranych (najczęściej) na czas transferu danych między stacjami ścian ogniowych sieci prywatnych, poprzez które odbywa się przesyłanie informacji w formie zaszyfrowanej. Niektóre rozwiązania pozwalają także na tworzenie sieci VPN (ang. Virtual Private Network) między ścianą ogniową a odległymi komputerami użytkowników.

Nadzorowanie pracy routerów

Nadzorowanie pracy routerów jest konieczne w przypadku dużych sieci komputerowych, gdzie stosowanie jednego routera dostępu nie jest wystarczające. Takie sieci są wyjątkowo narażone na ataki hakerów, ponieważ istnieje wiele dróg wejścia do systemu i można łatwiej obejść jego zabezpieczenia. Routery mogą z powodzeniem zostać włączone do ściany ogniowej jako „przednia straż” prywatnej sieci komputerowej. Router może prowadzić filtrowanie pakietów danych, szyfrowanie i uwierzytelnianie przesyłanych informacji, a także przeciwdziałać włamaniom typu „Spoofing”.

Ochrona systemu przed niebezpiecznymi programami

Ochrona systemu odnosi się głównie do najnowszych rozszerzeń możliwości serwisu informacyjnego WWW. W ramach strony HTML można uruchamiać programy Java, JavaScript, VisualBasic Script oraz ActiveX. Obecnie tylko technologia Java ma na tyle mocne mechanizmy zabezpieczeń, że można ją wykorzystywać bez obaw. Na inne rozszerzenia WWW można sobie pozwolić wówczas, gdy pochodzą z dobrze znanych i zaufanych serwerów. Współczesne ściany ogniowe potrafią sprawnie blokować dodatki do stron HTML, które pochodzą z określonych serwerów WWW.

Ukrywanie struktury wewnętrznej systemu

Ukrywanie struktury systemu ma na celu zmniejszenie ryzyka włamania z zewnątrz. Jest ono najczęściej realizowane przez tłumaczenie adresów komputerów sieci prywatnej. Technika tłumaczenia adresów sieciowych nosi nazwę NAT (ang. network address translation) i polega na odwzorowaniu wielu rzeczywistych adresów w jeden adres (widziany na zewnątrz sieci) lub bloku adresów w inny blok. Technicznie odbywa się to poprzez przechwytywanie pakietów danych i odpowiednią modyfikację zawartości ich nagłówków. Oprócz tłumaczenia adresów można wykonywać także translację numerów portów.

Monitorowanie bieżącego stanu komunikacji sieciowej

Monitorowanie bieżącego stanu komunikacji sieciowej umożliwia administratorowi wczesne zapobieganie określonym, niekorzystnym zjawiskom np. włamaniom, dużemu obciążeniu routera, itp. Na podstawie bieżącego stanu komunikacji, administrator może modyfikować parametry ściany ogniowej. Często stosowaną techniką jest blokowanie usług, a nawet całych stacji sieciowych (o niskim priorytecie), w celu zmniejszenia obciążenia systemu.

Rejestrowanie ważnych zdarzeń

Rejestrowanie zdarzeń umożliwia tworzenie raportów okresowych z działalności ściany ogniowej oraz pomaga w wykrywaniu sprawców łamania zasad przyjętej polityki ochrony systemu. Na podstawie analizy danych z archiwum, administrator może modyfikować konfigurację firewalla w celu wzmocnienia szczelności systemu ochrony.

Równoważenie obciążenia serwerów

Równoważenie obciążenia serwerów sieciowych jest uzasadnione w przypadku organizacji, które świadczą atrakcyjne usługi w sieci Internet. Pojedynczy serwer może wówczas być niewystarczający, a zastosowanie dodatkowych, często kończy się sytuacją, w której jeden komputer jest nadmiernie obciążony, a inne pozostają bezczynne. Ściana ogniowa może przechwytywać zgłoszenia napływające od klientów z Internetu i kierować je do obsługi na wybrany serwer, zgodnie z pewnym przyjętym algorytmem rozdziału zadań. Powyżej przedstawiono funkcje, jakie mogą pełnić firewalle. W funkcje te są wyposażone w mniejszym lub większym stopniu wszystkie ściany ogniowe dostępne na rynku. Niestety nadmiar funkcji powoduje, że niedoświadczeni użytkownicy mają wielki problem z poprawnym skonfigurowaniem swoich zapór ogniowych. Wiele gazet poświęconych tematyce komputerowej zamieszcza artykuły, w których autorzy pomagają w konfiguracji.

Wady i ograniczenia zapór ogniowych

Firewall może tylko wtedy skutecznie chronić sieć, gdy wszystkie pakiety muszą przez niego przejść. Jeżeli na przykład w obrębie chronionej sieci zostanie ustanowione dodatkowe połączenie przez modem lub ISDN, użytkownicy mogą się łączyć bezpośrednio z Internetem przez PPP. Ci, którzy z jakiś powodów chcą uniknąć dodatkowego uwierzytelniania na serwerze proxy, szybko skorzystają z tej możliwości. Obchodząc firewall, stwarzają ogromne ryzyko ataku typu backdoor. Firewall jest również bezużyteczny w wypadku ataku od wewnątrz. Nie zapobiegnie skopiowaniu poufnych danych na dyskietkę i wyniesieniu jej z firmy. Tym bardziej nie uniemożliwi działania pracownikowi, który ma duże uprawnienia lub ukradł hasła. Firewalle nie ochronią też przed wirusami komputerowymi i trojanami, ponieważ nie sprawdzą każdego pakietu w poszukiwaniu szkodników. Nie radzą sobie także z datadriven attacks, polegających na wprowadzeniu pozornie niewinnych danych z ukrytym kodem, który może na przykład zmienić ustawienia zabezpieczeń. Od dobrego firewalla należy oczekiwać, że będzie na tyle wydajny, żeby analiza danych nie spowalniała przepływu ich strumienia. Im szybsze łącze internetowe, tym więcej pakietów przepływa przez ścianę ogniową. Jeżeli ma ona również analizować strumienie danych - a więc nie tylko pakiety, ale także dane logiczne - potrzebny jest odpowiednio wydajny system. Jak wyżej pokazano ściany ogniowe nie rozwiązują wszystkich problemów związanych z bezpieczeństwem. Należy pamiętać, że ściany ogniowe są tak dobre jak ich zasady. Niepełny zestaw nieodpowiednio określonych czy nawet nieodpowiednio obsługiwanych reguł może podważyć efektywność działania całej ściany ogniowej. Zabezpieczenie systemu przez zaporę ogniową jest tak dobre jak ludzie, którzy ją programują i obsługują.

- Sieci lokalne i rozległe Z punktu widzenia złożoności, sieci komputerowe można podzielić na grupy:

- LAN (Local Area Network) - Jest to najpowszechniej spotykany rodzaj sieci, który składa się z kilkudziesięciu do kilkuset komputerów połączonych w miarę możliwości jednolitym nośnikiem. Sieci te zainstalowane są na niewielkim obszarze (np. w jednym budynku).

- WAN (Wide Area Network) - Większość sieci rozległych to kombinacje sieci lokalnych i dodatkowych połączeń między nimi. Do określenia zasięgu i rozmiaru sieci rozległych, stosowane są następujące terminy:

- Sieć miejska (MAN - Metropolitan Area Network) - Jest to sieć WAN obejmująca niewielki obszar geograficzny. Zasadniczo sieci takie obejmują jedno miasto lub region.

- Sieć uczelniana (CAN - Campus Area Network) - Termin stosowany często do określania sieci WAN łączącej poszczególne wydziały w ośrodku akademickim.

Najczęściej spotykany rodzaj sieci w firmach. Sieci te składają się z kilku do kilkudziesięciu komputerów spiętych ze sobą w konfigurację magistralową, opartą na kanale przewodowym w postaci np. kabla koncentrycznego, lub w gwiazdę (jest to gwiazda logiczna, jednakże fizycznie widziana jest, jako szyna-magistrala), jeśli „medium” jest światłowód lub skrętka. Jeżeli użyto topologii gwiazdy, to maksymalna odległość (w zależności od rodzaju huba i kart sieciowych) pomiędzy serwerem a stacjami roboczymi wynosi około 100 metrów. Jeżeli natomiast użyto kabla koncentrycznego, to „gałąź” sieci może mieć 180-300 (cienki), 500-1000 (gruby) metrów w zależności od użytej karty sieciowej. Stacje robocze umieszczane są w odległości od 1 do 3 metrów (kabla) od siebie. Jeśli zostanie osiągnięta maksymalna długość kabla, można zastosować repeater (wzmacniacz - maksymalnie 4 na jednej „gałęzi”), bridge (most) lub router (rozgałęźnik). Ponieważ sieci lokalne są ograniczane przez obszar, liczbę współpracujących komputerów, ich typ, przepustowość sieci, szybkość pracy, wprowadzono pojęcie i rozwiązania Extended LAN. Idea ta oparta jest na połączeniu kilku różnych sieci lokalnych ze sobą niezależnie od standardu, w jakim pracują, w sposób rozszerzający możliwości każdej z nich.

Sieć WAN

Przykładem tego typu sieci mogą być sieci ISDN (Integrated Services Digital Network) - sieć cyfrowa z integracją usług. Sieci tego typu powstały w Europie Zachodniej (Francja, Niemcy), w Australii, Japonii, Stanach Zjednoczonych. ISDN wykorzystuje łącza telefoniczne, istniejące okablowanie sieciowe. Sieć ta daje możliwość transmisji pięciokrotnie szybszej niż przy użyciu modemu. Nie można także zapomnieć o sieci NASK (Naukowa i Akademicka Sieć Komputerowa) i najbardziej chyba znanej sieci WAN, którą jest Internet. Sieci rozległe są aktualnie tworzone i bardzo szybko rozwijają się. Na świecie powstaje wiele sieci rozległych, zarządzanych i wykorzystywanych przez wielkie korporacje przemysłowe, banki, uczelnie. Polskie, wybrane sieci uczelniane (CAN)

- Warszawa - JBRNASK

- Toruń - Uniwersytet Mikołaja Kopernika

- Wrocław - Politechnika Wrocławska

- Kraków - ACK CYFRONET

- Łódź - Politechnika Łódzka

- Śląsk - Politechnika Śląska w Gliwicach

- Szczecin - Politechnika Szczecińska

- Rzeszów - Politechnika Rzeszowska

- Trójmiasto - Politechnika Gdańska

- Lublin - Uniwersytet im. M. Skłodowskiej-Curie

- Poznań - Instytut Chemii Bioorganicznej

Kabel koncentryczny

Kabel koncentryczny, często nazywany „koncentrykiem”, składa się z dwóch koncentrycznych, (czyli współosiowych) przewodów. Kabel ten jest dosłownie współosiowy, gdyż przewody dzielą wspólną oś. Najczęściej spotykany rodzaj kabla koncentrycznego składa się z pojedynczego przewodu miedzianego, znajdującego się w materiale izolacyjnym. Izolator (lub inaczej dielektryk) jest okolony innym cylindrycznie biegnącym przewodnikiem, którym może być przewód lity lub pleciony, otoczony z kolei następną warstwą izolacyjną. Całość osłonięta jest koszulką ochronną z polichlorku winylu (PCW) lub teflonu.

Mimo że kable koncentryczne wyglądają podobnie, mogą charakteryzować się różnymi stopniami impedancji. Oporność ta mierzona jest za pomocą skali RG (ang. Radio G rade). Na przykład, specyfikacja 10Base-2 Ethernet używa kabla RG-58, którego oporność wynosi 50 omów dla kabla o średnicy l centymetra. W specyfikacji warstwy fizycznej 10Base-2 przekłada się to na szybkość przesyłania rzędu 10 Mbps dla odległości do 185 metrów. Zalety kabla koncentrycznego Potrafi obsługiwać komunikację w pasmach o dużej szerokości bez potrzeby instalowania wzmacniaków. Kabel koncentryczny był pierwotnym nośnikiem sieci Ethernet. Wady kabla koncentrycznego Kabel koncentryczny jest dość wrażliwą strukturą. Nie znosi ostrych zakrętów ani nawet łagodnie przykładanej siły gniotącej. Jego struktura łatwo ulega uszkodzeniu, co powoduje bezpośrednie pogorszenie transmisji sygnału. Dodatkowymi czynnikami zniechęcającymi do stosowania kabli koncentrycznych są ich koszt i rozmiar. Okablowanie koncentryczne jest droższe aniżeli skrętka dwużyłowa ze względu na jego bardziej złożoną budowę. Każdy koncentryk ma co najmniej 1 cm średnicy. W związku z tym, zużywa on olbrzymią ilość miejsca w kanałach i torowiskach kablowych, którymi prowadzone są przewody. Niewielka nawet koncentracja urządzeń przyłączonych za pomocą kabli koncentrycznych zużywa całe miejsce, którym przewody mogą być prowadzone.

Skrętka dwużyłowa

Okablowanie skrętką dwużyłowa, od dawna używane do obsługi połączeń głosowych, stało się standardową technologią używaną w sieciach LAN. Skrętka dwużyłowa składa się z dwóch dość cienkich przewodów o średnicy od 4 do 9 mm każdy. Przewody pokryte są cienką warstwą polichlorku winylu (PCW) i splecione razem. Skręcenie przewodów razem równoważy promieniowanie, na jakie wystawiony jest każdy z dwóch przewodów znosząc w ten sposób zakłócenia elektromagnetyczne, które inaczej przedostawałyby się do przewodnika miedzianego. Dostępne są różne rodzaje, rozmiary i kształty skrętki dwużyłowej, począwszy od „jednoparowego”, (czyli dwużyłowego) kabla telefonicznego aż do 600-parowych (1200 żyłowych) kabli dalekosiężnych. Niektóre z tych rozmaitości, takie na przykład jak powiązanie par przewodów razem, służą zwiększaniu pojemności kabla. Inne z kolei mają na celu zwiększenie jego przepustowości (wydajności). Niektórymi z wariantów zwiększających wydajność są:

- zwiększanie średnicy przewodnika,

- zwiększanie stopnia skręcenia (liczby skręceń w jednostce odległości),

- stosowanie kilku różnych stopni skręcenia na poziomie skręcania w wielożyłowe wiązki,

- ochrona par przewodów za pomocą metalowych osłonek.

Zalety skrętki

Do zalet można zaliczyć przede wszystkim dużą prędkość transmisji (do 1000 Mb/s), łatwe diagnozowanie uszkodzeń oraz odporność sieci na poważne awarie (przerwanie kabla unieruchamia najczęściej tylko jeden komputer).

Wady skrętki

Wada skrętki to mniejsza długość kabla łączącego najodleglejsze maszyny pracujące w sieci, niż jest to możliwe w innych mediach stosowanych w Ethernecie. Nieekranowanej skrętki nie należy ponadto stosować w miejscach występowania dużych zakłóceń elektromagnetycznych. Kabel ten ma także bardzo niską odporność na uszkodzenia mechaniczne.

Kategorie skrętki:

- - Nieekranowana skrętka telefoniczna, przeznaczona do przesyłania głosu.

- - Nieekranowana skrętka z dwiema parami skręconych przewodów.

- - Skrętka o szybkości transmisji 10 MHz, stosowana w sieciach Ethernet 10Base-T (10 Mb/s), zawierająca cztery pary skręconych ze sobą przewodów.

- - Skrętka działająca z częstotliwością do 16 MHz, składająca się z czterech par skręconych przewodów.

- - Skrętka pozwalająca na transmisję danych z częstotliwością 100 MHz pod warunkiem poprawnej instalacji kabla na odległość do 100 metrów.

- e - Ulepszona wersja kabla kategorii piątej.

- - Skrętka umożliwiająca transmisję z częstotliwością do 200 MHz.

- (klasa F) - pozwalająca na transmisję do 600 MHz.

Ekranowana skrętka dwużyłowa

Ekranowana skrętka dwużyłowa (ang. STP - shielded twisted pair) ma dodatkową warstwę folii lub metalowego przewodu oplatającego przewody. Taki ekran osłonowy znajduje się bezpośrednio pod powierzchnią koszulki kabla. Powodem wprowadzenia ekranowania była potrzeba użycia skrętek dwużyłowych w środowiskach podatnych na zakłócenia elektromagnetyczne i zakłócenia częstotliwościami radiowymi.

Nieekranowana skrętka dwużyłowa Również skrętka dwużyłowa nazywana UTP (ang. Unshielded Twisted Pair) dostępna jest w wielu wersjach różniących się formą, rozmiarem oraz jakością. Rozmiarem standardowym okablowania sieci LAN jest kabel czteroparowy, czyli ośmiożyłowy. Przewody ośmiożyłowej skrętki nieekranowanej podzielone są na cztery grupy po dwa przewody. Każda para składa się z przewodu dodatniego i ujemnego. Przewody nazywane są też wyprowadzeniami. Wyprowadzenia wykorzystuje się parami. Na przykład, jedna para wyprowadzeń obsługuje tylko wysyłanie, a inna tylko odbieranie sygnałów. Pozostałe wyprowadzenia w większości sieci lokalnych nie są używane.

Kabel światłowodowy

Do łączenia sieci komputerowych używa się również giętkich włókien szklanych, przez które dane są przesyłane z wykorzystaniem światła. Cienkie włókna szklane zamykane są w plastikowe osłony, co umożliwia ich zginanie nie powodując łamania. Nadajnik na jednym końcu światłowodu wyposażony jest w diodę świecącą lub laser, które służą do generowania impulsów świetlnych przesyłanych włóknem szklanym. Odbiornik na drugim końcu używa światłoczułego tranzystora do wykrywania tych impulsów.

Zalety kabla światłowodu

- Nie powodują interferencji elektrycznej w innych kablach, ani też nie są na nią podatne

- Impulsy świetlne mogą docierać znacznie dalej niż w przypadku sygnału w kablu miedzianym

- Światłowody mogą przenosić więcej informacji niż za pomocą sygnałów elektrycznych

- Inaczej niż w przypadku prądu elektrycznego, gdzie zawsze musi być para przewodów połączona w pełen obwód, światło przemieszcza się z jednego komputera do drugiego poprzez pojedyncze włókno

- Przy instalowaniu światłowodów konieczny jest specjalny sprzęt do ich łączenia, który wygładza końce włókien w celu umożliwienia przechodzenia przez nie światła

- Gdy włókno zostanie złamane wewnątrz plastikowej osłony, znalezienie miejsca zaistniałego problemu jest trudne

- Naprawa złamanego włókna jest trudna ze względu na konieczność użycia specjalnego sprzętu do łączenia dwu włókien tak, aby światło mogło przechodzić przez miejsce łączenia

TCP - Transmission Control Protocol

Aplikacje, dla których istotne jest, żeby dane niezawodnie dotarły do celu, wykorzystują protokół TCP. Zapewnia on prawidłowe przesyłanie danych we właściwej kolejności. Nie zastępuje on protokołu IP, lecz wykorzystuje jego właściwości do nadawania i odbioru. TCP jest niezawodnym protokołem transmisyjnym, zorientowanym połączeniowo. Komputer po upływie określonego czasu wysyła dane ponownie aż do chwili, gdy otrzyma od odbiorcy potwierdzenie, że zostały poprawnie odebrane. Jednostka czasu, którą posługują się we wzajemnej komunikacji moduły TCP, nosi nazwę segmentu. Każdy segment zawiera przy tym automatycznie sumę kontrolną, która podlega weryfikacji po stronie odbiorcy. W ten sposób sprawdza się, czy dane zostały odebrane poprawnie. TCP jest zorientowany na połączenia. Protokół tworzy zatem połączenie logiczne komputer-komputer. W tym celu wysyła przed rozpoczęciem właściwej transmisji danych użytecznych pewną ilość informacji kontrolnych, nazywanych handshake. Handshake wykorzystywany w TCP to 3-Way-Handshake, ponieważ w jego trakcie wymieniane są trzy bloki informacji. Nawiązywanie połączenia rozpoczyna się od tego, że oba komputery ustalają wartość początkową sekwencji numerycznej - Initial Sequence Number (ISN). Oba systemy TCP wymieniają między sobą i potwierdzają te wartości.

3-Way-Handshake

Nawiązywanie połączenia za pomocą 3-Way-Handshake można przedstawić w postaci diagramu. Za pomocą odpowiedniego polecenia, połączenie przechodzi w tryb Listen, w którym można nawiązać kontakt z innym systemem TCP.

Jeżeli system znajduje się w trybie Listen, czeka na nadejście znaku SYN, aby odpowiedzieć kolejnym znakiem SYN, a następnie przejść w tryb SYN Received. Jeżeli znak SYN został wysłany, połączenie przechodzi w tryb SYN Send. System TCP pozostaje w tym trybie aż do otrzymania od drugiego systemu znaku SYN w odpowiedzi. Jeżeli nadejdzie pozytywna odpowiedź na ten znak SYN, system TCP przechodzi w tryb SYN Received. Po pozytywnym potwierdzeniu znaku SYN (ACK w odpowiedzi na SYN) nadajnik i odbiornik przechodzą w tryb Established - może się rozpocząć transmisja danych między obydwoma komputerami. Po przesłaniu wszystkich danych komputery biorące udział w komunikacji kontynuują procedurę 3-Way-Handshake. W celu zakończenia połączenia wymieniane są segmenty z bitem: No more data from sender.

UDP - User Datagram Protocol

Protokół UDP zapewnia protokołom wyższego rzędu zdefiniowaną usługę transmisji pakietów danych, zorientowanej transakcyjnie. Dysponuje minimalnymi mechanizmami transmisji danych i opiera się bezpośrednio na protokole IP. W przeciwieństwie do TCP nie gwarantuje kompleksowej kontroli skuteczności transmisji, a zatem nie ma pewności dostarczenia pakietu danych do odbiorcy, nie da się rozpoznać duplikatów, ani nie można zapewnić przekazu pakietów we właściwej kolejności. Mimo to jest wiele istotnych powodów stosowania UDP jako protokołu transportowego. Gdy trzeba przesłać niewiele danych, nakłady administracyjne na nawiązanie połączenia i zapewnienie prawidłowej transmisji mogą być większe od nakładów niezbędnych do ponownej transmisji wszystkich danych.

DNS - nazwy zamiast liczb

Wszystkie komputery w sieci TCP/IP identyfikowane są za pomocą jednoznacznego adresu IP. Jego postać liczbowa o długości 32 bitów jest skomplikowana i łatwo o błąd podczas wpisywania. Z tego powodu już w roku 1984 utworzono system nazw domen Domain Name System (DNS). To właśnie dzięki niemu można połączyć się z hostem, używając przynależnej nazwy domeny. DNS to rozproszona baza danych, której głównymi komponentami są serwery nazw. Zarządzają informacjami o odwzorowaniu, co polega na wzajemnym przyporządkowaniu adresów IP i nazw komputerów.

Gdy jeszcze nie było Internetu obecnej postaci, a ARPAnet łączył kilkaset komputerów, wszystkie informacje o hostach mieściły się w jednym pliku. Plik ten musiał się znajdować w każdym komputerze podłączonym do sieci ARPAnet; zawierał wszystkie informacje związane z odwzorowaniem. System nazw domen usunął podstawowe wady tablic nazw opartych na plikach:

- DNS daje się łatwo rozszerzać,

- ma postać rozproszonej bazy danych i gwarantuje, że informacje o nowych komputerach i zmianach w razie potrzeby dotrą do wszystkich użytkowników Internetu.

Sieci podlegają stałym przemianom - przybywa nowych komputerów, mobilni użytkownicy logują się i wylogowują. Ręczna konfiguracja sieci wymagałaby nieprawdopodobnego nakładu pracy. Protokół DHCP (Dynamic Host Configuration Protocol) rozwiązuje ten problem poprzez dynamiczne przydzielanie adresów IP. W sieci opartej na protokole TCP/IP każdy komputer ma co najmniej jeden adres IP i jedną maskę podsieci; dzięki temu może się komunikować z innymi urządzeniami w sieci. Centralne przydzielanie adresów za pomocą wydzielonego komputera opłaca się już w małej sieci. Administrator uzyskuje w ten sposób kilka korzyści od razu. Konserwacja sieci wymaga mniej czasu, ponieważ odpadają manipulacje przy poszczególnych klientach. Konflikty adresów należą do przeszłości, ponieważ serwer DHCP steruje centralnie przydzielaniem adresów IP. Protokół DHCP opiera się na protokole BOOTP (Bootstrap Protocol), jednak w stosunku do niego zawiera wiele ulepszeń. Niewątpliwie najbardziej interesującym jest dynamiczne przydzielanie adresów IP. Serwer DHCP korzysta przy tym z predefiniowanego obszaru adresowego i przydziela kolejnym klientom, które o to występują, adres IP na określony czas (lease). W czasie trwania okresu lease klient DHCP nie występuje do serwera DHCP podczas startu systemu o nowy adres, a jedynie żąda potwierdzenia istniejącego stanu lease. Protokół DHCP minimalizuje również możliwe źródła błędów. Na życzenie podaje, oprócz adresu IP, również inne parametry, jak choćby standardowa brama, czy adresy serwerów nazw. Specyfikacja techniczna protokołu DHCP zawarta jest w RFC 2131.

Poczta elektroniczna

Mimo nowych możliwości jakie dają komunikatory, e-mail ciągle zyskuje na popularności i znaczeniu. Z badań rynku przeprowadzonych przez IDC wynika, że w roku 2005 można się spodziewać 36 miliardów e-maili dziennie! W roku 2000 w użyciu było około 505 milionów skrzynek poczty elektronicznej, w roku 2005 tą formą komunikacji ma się już posługiwać ok. 1,2 mld użytkowników.

Wszystko zaczęło się w roku 1971 w sposób, który trudno byłoby nazwać spektakularnym. Technik w BBN, Ray Tomlinson, przesłał e-mail między dwoma komputerami, które były połączone w sieci ARPAnet. Poszukując rzadko używanego znaku dla wyróżnienia poczty elektronicznej odkrył @ i w ten sposób ustanowił symbol nowej epoki. Kolejnym krokiem milowym w historii poczty elektronicznej było opracowane w roku 1981 przez Erica Allmana oprogramowanie Sendmail. Umożliwiło ono po raz pierwszy wysyłanie za pomocą programu pocztowego wiadomości jednocześnie do wielu sieci. Dzisiejszy sukces e-maila był nie do przewidzenia w roku 1971 i wynalazek Thomlinsona zasłużył sobie tylko na kilka wzmianek w prasie. Dziś nie sposób wyobrazić sobie życia bez poczty elektronicznej, a dla wielu ludzi jest ona wręcz warunkiem funkcjonowania. Poczta elektroniczna opiera się na trzech protokołach - SMTP do wysyłania oraz POP i IMAP do odbioru. Specyfikację każdego protokołu opisano w jednym lub kilku dokumentach RFC.

Zapory ogniowe

Bezpieczeństwo to zagadnienie istotne zarówno dla firm jak i dla indywidualnych użytkowników. Internet to znakomite narzędzie zarówno do dystrybucji informacji o sobie jak i otrzymywaniu ich od innych, jednak z wszelkimi dobrodziejstwami globalnej sieci związana jest również pokaźna liczba zagrożeń. Przestępstwa komputerowe takie jak kradzież informacji czy celowe niszczenie danych to tylko niektóre z nich. Najlepszym sposobem uniknięcia takiego biegu wydarzeń jest podjęcie działań prewencyjnych związanych z pozbawieniem możliwości uzyskania dostępu przez sieć do maszyny. To pole zastosowań dla firewalli (ścian ogniowych, zapór ogniowych).

Metody ataków

Ogólnie metody włamań można podzielić na:

- ataki z zewnątrz sieci lokalnej

- ataki z wnętrza sieci lokalnej

- ataki pośrednie

Są to ataki, których najczęstszą formą są zakłócenia stabilnej pracy. Przejmowanie kontroli nad systemami odbywa się z zewnątrz sieci lokalnej, na przykład z Internetu. Można w tym celu wykorzystać lukę w systemie zabezpieczeń, błąd serwisu sieciowego lub po prostu słaby poziom zabezpieczeń firmy. Do najczęstszych tego typu ataków należą: Ataki na poszczególne komputery, bądź serwer główny - to jeden z najczęstszych typów ataków. Konsekwencjami są zwykle przerwy w pracy sieci lokalnej, uszkodzenie poszczególnych (bądź wszystkich) końcówek serwera, a co za tym idzie, całej sieci; co powoduje wielogodzinne przerwy w pracy.

Ataki na serwer http - to ataki, których efektem jest utrata danych witryny internetowej lub uzupełnienie jej treściami kompromitującymi firmę. Do ataków z zewnątrz sieci hakerzy często wykorzystują metodę zwaną Denial of Service - DoS. Jest to atak mający na celu zablokowanie konkretnego serwisu sieciowego (na przykład strony WWW) lub zawieszenie komputera. Możliwe jest przesterowanie ataków DoS do bardziej skomplikowanych metod, co może doprowadzić nawet do awarii całej sieci. Niejednokrotnie hakerzy, którzy włamują się do systemów za pomocą tzw. techniki spoofingu lub redyrekcji, ukrywają swój prawdziwy adres internetowy, więc ich zlokalizowanie często staje się niemożliwe. Anonimowość ułatwia więc zdecydowanie atakowanie systemów metodą DoS, co powoduje uniemożliwienie wykonania przez serwer jakiejkolwiek usługi.

Spoofing (maskarada) Metoda ta stosowana jest zwykle przez doświadczonych i wyrafinowanych włamywaczy. Polega na podszyciu się włamywacza pod jednego z użytkowników systemu, który posiada własny numer IP (numer identyfikujący użytkownika). Technika ta ma na celu omijanie wszelkich zabezpieczeń, jakie zastosował administrator w sieci wewnętrznej. Jest bardzo skuteczna nawet, gdy bywa wykorzystywana przeciwko markowym firewallom, switchom i ruterom. Dzięki niej możliwe jest "udawanie" dowolnego użytkownika, a co za tym idzie „podszywanie” się i wysyłanie sfałszowanych informacji. Ze swego komputera haker może dokonać przekierowania źródłowego adresu IP i "podszyć się" pod komputer sieciowy. Robi to po to, by określić jego bezpośrednią drogę do miejsca przeznaczenia oraz trasę powrotną. W ten sposób może przechwytywać lub modyfikować transmisje bez zliczania pakietów przeznaczonych dla komputera głównego. W przeciwieństwie do ataków polegających na rozsynchronizowaniu, „podszywanie się” pod adresy IP jest trudne do wykrycia. Jeśli serwer internetowy ma możliwość monitorowania ruchu w sieci w zewnętrznym ruterze internetowym, to należy kontrolować przechodzące przez niego dane. Do sieci nie powinny być wpuszczane pakiety zawierające adresy komputera źródłowego i docelowego, które mieszczą się w obrębie lokalnej domeny. Najlepszą obroną przed podszywaniem się jest filtrowanie pakietów wchodzących przez ruter z Internetu i blokowanie tych, których dane wskazują na to, że powstały w obrębie lokalnej domeny.

Ataki z wnętrza sieci

Ataki z wnętrza sieci należą do jednych z groźniejszych. Włamanie następuje z wnętrza sieci lokalnej poprzez wykorzystanie konta jakiegoś użytkownika, czy też luki w zabezpieczeniach systemu autoryzacji użytkowników. Najczęściej włamania tego typu są udziałem pracowników firmy, a nie użytkowników komputerów spoza jej obrębu, gdyż dostęp do końcówki Sieci takiej osoby rzadko pozostaje zauważony.

Ataki pośrednie.

Hakerzy stosują tu dość wyrafinowane metody, czego najlepszym przykładem są konie trojańskie. To grupa ataków najtrudniejszych do wykrycia. „Podłożenie” konia trojańskiego otwierającego dostęp do całej sieci może odbyć się za pośrednictwem poczty elektronicznej czy też podczas ściągania programu, który pochodzi z niepewnego źródła. Użytkownik prawie nigdy nie jest świadom tego, że ściągając na przykład najnowszą wersję odtwarzacza plików mp3 faktycznie otwiera dostęp do swojego komputera, a potem całej Sieci osobom niepowołanym. Packet sniffing (podsłuchiwanie pakietów) Jest to metoda zdobywania systemu polegająca na przechwytywaniu przesyłanych przez sieć niezaszyfrowanych informacji. Można w ten sposób zdobyć hasło użytkownika i uzyskać dostęp do danego konta. Ataki polegające na "biernym węszeniu" stały się powszechne w Internecie. Stanowią one zazwyczaj wstęp do aktywnego przechwytywania cudzych plików. Aby rozpocząć tego rodzaju atak, haker musi zdobyć identyfikator i hasło legalnego użytkownika, a następnie zalogować się do Sieci. Kiedy wykona już te posunięcia, może bezkarnie podglądać i kopiować transmisje pakietów, zdobywając jednocześnie informacje o funkcjonowaniu danej sieci lokalnej.

Ataki korzystające z autoryzowanego dostępu

Są to ataki często stosowane przez osoby próbujące się włamać do sieci opartych na systemie operacyjnym, korzystającym z mechanizmu autoryzowanego dostępu (takim jak UNIX, VMS i Windows NT). Duże niebezpieczeństwo niesie ze sobą tworzenie plików zawierających nazwy serwerów, do których można uzyskać dostęp bez podawania hasła.

Zabezpieczenie za pomocą firewalla

Pojawił się problem zabezpieczenia prywatnych sieci przed nieautoryzowanym dostępem z zewnątrz. Administrator musi oddzielić lokalną sieć od internetowego chaosu, żeby dane nie dostały się w niepowołane ręce lub nie zostały zmienione.

Firewall może zabezpieczyć sieć przed nieuprawnionym dostępem z zewnątrz. Zakres dostępnych rozwiązań sięga od dodatkowego oprogramowania do specjalnych urządzeń, które służą tylko do tego celu.

Czym jest firewall?

Firewall składa się z pewnej liczby komponentów sieciowych (sprzętowych i programowych) w punkcie styku dwóch sieci. Zapewnia zachowanie reguł bezpieczeństwa między siecią prywatną, a niezabezpieczoną siecią publiczną, na przykład Internetem. Właśnie ta zapora decyduje, które z usług w sieci prywatnej dostępne są z zewnątrz i z jakich usług niezabezpieczonej sieci publicznej można korzystać z poziomu sieci prywatnej. Aby firewall był skuteczny, cały ruch danych między siecią prywatną a Internetem musi przechodzić przez niego. Firewall nie jest, jak router, bastion host czy inne urządzenie, częścią sieci. Jest jedynie komponentem logicznym, który oddziela sieć prywatną od publicznej. Bez firewalla każdy host w sieci prywatnej byłby całkowicie bezbronny wobec ataków z zewnątrz.

Funkcje firewalla Firewall spełnia wiele funkcji, których zakres może obejmować:

- kontrolę dostępu do usług systemu,

- ograniczenie liczby dostępnych usług,

- kontrolowanie połączeń sieciowych,

- skanowanie serwisów sieciowych,

- wykrywanie i eliminowanie prób włamania do systemu,

- zabezpieczenie przesyłanych informacji,

- nadzorowanie pracy routerów,

- ochronę systemu przed niebezpiecznymi programami,

- ukrywanie struktury wewnętrznej systemu,

- monitorowanie bieżącego stanu komunikacji sieciowej,

- rejestrowanie ważnych zdarzeń,

- równoważenie obciążenia serwerów.

Kontrola jest prowadzona w stosunku do użytkowników zewnętrznych oraz tych pracowników firmy, którzy z pewnych przyczyn przebywają tymczasowo poza terenem organizacji i muszą korzystać z usług systemu. Niekiedy zezwala się także, aby pracownicy dokonywali zdalnych połączeń z systemem informatycznym organizacji za pośrednictwem sieci Internet, pracując na swoich komputerach domowych. Ściana ogniowa po zidentyfikowaniu użytkownika dokonuje uwierzytelnienia jego tożsamości, czyli sprawdzenia, czy jest tym, za kogo się podaje. Uwierzytelnienie może się odbywać zgodnie z wybraną metodą:

- hasło (wielokrotnego użytku, jednorazowe),

- karty magnetyczne lub mikroprocesorowe,

- systemy biometryczne.

Ograniczanie usług odnosi się do blokowania serwerów funkcjonujących zarówno w sieci prywatnej, jak i w Internecie. Myśląc o bezpieczeństwie systemu informatycznego należy ograniczyć dostępność określonych usług dla użytkowników zewnętrznych. Również, ze względów bezpieczeństwa oraz w celu zmniejszenia kosztów, można zablokować pewne usługi dla pracowników lokalnych.

Kontrolowanie połączeń sieciowych

Kontrolowanie odbywa się w niższych warstwach modelu OSI i dzięki temu może być przezroczyste dla użytkowników i aplikacji. Następuje przechwytywanie pakietów danych i sprawdzanie czy rozpoznane połączenie sieciowe jest dozwolone. Ściana ogniowa akceptuje lub blokuje próby zainicjowania komunikacji sieciowej między określonymi komputerami. W dużych sieciach korporacyjnych często przyjmuje się konfigurację, w której komputery mogą prowadzić komunikację wyłącznie w środowisku sieci prywatnej.

Skanowanie serwisów sieciowych

Skanowanie serwisów sieciowych jest najczęściej prowadzone w stosunku do popularnych usług internetowych: WWW, FTP i poczty elektronicznej. Ściana ogniowa nadzoruje sposób i charakter wykorzystania tych usług, na podstawie pewnych przyjętych reguł ochrony oraz ustaleń organizacyjnych. Można na przykład określić, o której godzinie, w których dniach tygodnia i za pośrednictwem jakich komputerów pracownicy firmy mogą korzystać z zasobów odpowiednich serwerów WWW i FTP. W odniesieniu do poczty elektronicznej można wyobrazić sobie sytuację, w której firewall skanuje wszystkie nadchodzące i wychodzące przesyłki pocztowe oraz poddaje je określonej obróbce, np. usunięciu pewnych typów załączników, zmianie adresu nadawcy lub odbiorcy.

Wykrywanie i eliminowanie prób włamania do systemu

Wykrywanie i eliminowanie prób włamania do systemu jest jednym z najważniejszych zadań stawianych systemowi ściany ogniowej, od którego w dużej mierze zależy bezpieczeństwo całej organizacji. Firewall powinien być przygotowany do odparcia ataków typu „spoofing”, „source routing”, „source porting”, „SYN Flood”, „Ping of Death"” oraz wszystkich innych znanych technik stosowanych przez hakerów.

Zabezpieczenie przesyłanych informacji.

Ochrona danych przesyłanych w sieci publicznej sprowadza się do tworzenia wirtualnych sieci prywatnych. Jest to sieć logicznych kanałów transmisji danych, tworzonych na bazie sieci publicznej, otwieranych (najczęściej) na czas transferu danych między stacjami ścian ogniowych sieci prywatnych, poprzez które odbywa się przesyłanie informacji w formie zaszyfrowanej. Niektóre rozwiązania pozwalają także na tworzenie sieci VPN (ang. Virtual Private Network) między ścianą ogniową a odległymi komputerami użytkowników.

Nadzorowanie pracy routerów

Nadzorowanie pracy routerów jest konieczne w przypadku dużych sieci komputerowych, gdzie stosowanie jednego routera dostępu nie jest wystarczające. Takie sieci są wyjątkowo narażone na ataki hakerów, ponieważ istnieje wiele dróg wejścia do systemu i można łatwiej obejść jego zabezpieczenia. Routery mogą z powodzeniem zostać włączone do ściany ogniowej jako „przednia straż” prywatnej sieci komputerowej. Router może prowadzić filtrowanie pakietów danych, szyfrowanie i uwierzytelnianie przesyłanych informacji, a także przeciwdziałać włamaniom typu „Spoofing”.

Ochrona systemu przed niebezpiecznymi programami

Ochrona systemu odnosi się głównie do najnowszych rozszerzeń możliwości serwisu informacyjnego WWW. W ramach strony HTML można uruchamiać programy Java, JavaScript, VisualBasic Script oraz ActiveX. Obecnie tylko technologia Java ma na tyle mocne mechanizmy zabezpieczeń, że można ją wykorzystywać bez obaw. Na inne rozszerzenia WWW można sobie pozwolić wówczas, gdy pochodzą z dobrze znanych i zaufanych serwerów. Współczesne ściany ogniowe potrafią sprawnie blokować dodatki do stron HTML, które pochodzą z określonych serwerów WWW.

Ukrywanie struktury wewnętrznej systemu

Ukrywanie struktury systemu ma na celu zmniejszenie ryzyka włamania z zewnątrz. Jest ono najczęściej realizowane przez tłumaczenie adresów komputerów sieci prywatnej. Technika tłumaczenia adresów sieciowych nosi nazwę NAT (ang. network address translation) i polega na odwzorowaniu wielu rzeczywistych adresów w jeden adres (widziany na zewnątrz sieci) lub bloku adresów w inny blok. Technicznie odbywa się to poprzez przechwytywanie pakietów danych i odpowiednią modyfikację zawartości ich nagłówków. Oprócz tłumaczenia adresów można wykonywać także translację numerów portów.

Monitorowanie bieżącego stanu komunikacji sieciowej

Monitorowanie bieżącego stanu komunikacji sieciowej umożliwia administratorowi wczesne zapobieganie określonym, niekorzystnym zjawiskom np. włamaniom, dużemu obciążeniu routera, itp. Na podstawie bieżącego stanu komunikacji, administrator może modyfikować parametry ściany ogniowej. Często stosowaną techniką jest blokowanie usług, a nawet całych stacji sieciowych (o niskim priorytecie), w celu zmniejszenia obciążenia systemu.

Rejestrowanie ważnych zdarzeń

Rejestrowanie zdarzeń umożliwia tworzenie raportów okresowych z działalności ściany ogniowej oraz pomaga w wykrywaniu sprawców łamania zasad przyjętej polityki ochrony systemu. Na podstawie analizy danych z archiwum, administrator może modyfikować konfigurację firewalla w celu wzmocnienia szczelności systemu ochrony.

Równoważenie obciążenia serwerów

Równoważenie obciążenia serwerów sieciowych jest uzasadnione w przypadku organizacji, które świadczą atrakcyjne usługi w sieci Internet. Pojedynczy serwer może wówczas być niewystarczający, a zastosowanie dodatkowych, często kończy się sytuacją, w której jeden komputer jest nadmiernie obciążony, a inne pozostają bezczynne. Ściana ogniowa może przechwytywać zgłoszenia napływające od klientów z Internetu i kierować je do obsługi na wybrany serwer, zgodnie z pewnym przyjętym algorytmem rozdziału zadań. Powyżej przedstawiono funkcje, jakie mogą pełnić firewalle. W funkcje te są wyposażone w mniejszym lub większym stopniu wszystkie ściany ogniowe dostępne na rynku. Niestety nadmiar funkcji powoduje, że niedoświadczeni użytkownicy mają wielki problem z poprawnym skonfigurowaniem swoich zapór ogniowych. Wiele gazet poświęconych tematyce komputerowej zamieszcza artykuły, w których autorzy pomagają w konfiguracji.

Wady i ograniczenia zapór ogniowych

Firewall może tylko wtedy skutecznie chronić sieć, gdy wszystkie pakiety muszą przez niego przejść. Jeżeli na przykład w obrębie chronionej sieci zostanie ustanowione dodatkowe połączenie przez modem lub ISDN, użytkownicy mogą się łączyć bezpośrednio z Internetem przez PPP. Ci, którzy z jakiś powodów chcą uniknąć dodatkowego uwierzytelniania na serwerze proxy, szybko skorzystają z tej możliwości. Obchodząc firewall, stwarzają ogromne ryzyko ataku typu backdoor. Firewall jest również bezużyteczny w wypadku ataku od wewnątrz. Nie zapobiegnie skopiowaniu poufnych danych na dyskietkę i wyniesieniu jej z firmy. Tym bardziej nie uniemożliwi działania pracownikowi, który ma duże uprawnienia lub ukradł hasła. Firewalle nie ochronią też przed wirusami komputerowymi i trojanami, ponieważ nie sprawdzą każdego pakietu w poszukiwaniu szkodników. Nie radzą sobie także z datadriven attacks, polegających na wprowadzeniu pozornie niewinnych danych z ukrytym kodem, który może na przykład zmienić ustawienia zabezpieczeń. Od dobrego firewalla należy oczekiwać, że będzie na tyle wydajny, żeby analiza danych nie spowalniała przepływu ich strumienia. Im szybsze łącze internetowe, tym więcej pakietów przepływa przez ścianę ogniową. Jeżeli ma ona również analizować strumienie danych - a więc nie tylko pakiety, ale także dane logiczne - potrzebny jest odpowiednio wydajny system. Jak wyżej pokazano ściany ogniowe nie rozwiązują wszystkich problemów związanych z bezpieczeństwem. Należy pamiętać, że ściany ogniowe są tak dobre jak ich zasady. Niepełny zestaw nieodpowiednio określonych czy nawet nieodpowiednio obsługiwanych reguł może podważyć efektywność działania całej ściany ogniowej. Zabezpieczenie systemu przez zaporę ogniową jest tak dobre jak ludzie, którzy ją programują i obsługują.

Zadanie

1. Wykonaj ćwiczenie z pliku Sieci komputerowe.doc Plik